همانطوری که آگاهی دارید ، امروزه حافظه های همراه یا همان فلش دیسک ها (Flash Disk) بخاطر داشتن حجم و قیمت مناسب و کارایی بالا بسیار در بین افراد شایع شده است ، اما مسلم در کنار این همه حسن معایبی نیز وجود دارد از جمله اینکه بسیاری از فلش دیسک ها بعنوان منبعی از ویروس و سایر Malware ها شناخته می شوند و همین امر باعث می شود که هر کامپیوتری که با این مموری کارت ها در ارتباط است ، جان سالم بدر نبرد . اگر نگران امنیت فلش مموریهای خود می باشید و یا از اینکه دیگران از شما گله می کنند که بخاطر اتصال فلش دیسکشان با رایانه شما اکوسیستمی از ویروس در مموری شان بوجود آمده است به شما پیشنهاد می کنم که بوسیله ی این نرم افزار ایراد را از ریشه ، ریشه کن کنید. این نرم افزار که نیازی به نصب نیز ندارد ، وظیفه ی این عمل را بر عهده می گیرد که بخش Write یو اس بی شما را غیر فعال می کند. بنابراین دیگر تا زمانی که Usb شما تحت حفاظت این برنامه باشد ، هیچ ویروس و یا فایل مخربی درون فلش دیسک شما جای نمی گیرد . البته این موضوع را نیز باید در نظر گرفت که با فعال بودن این برنامه شما قادر نخواهید بود که درون فلش دیسک تان هیچ فایل دیگری نیز بریزید ، اما مسلماً زیاد با این مورد روبرو خواهید شد که فقط قصد دارید تا از یک فلش دیسک فایلی را بگیرد که در این صورت می توانید از این برنامه که بسیار سریع و هم ساده فعال یا غیر فعال می شود ، استفاده کنید.

در یک کلام : با فعال کردن این برنامه دیگر بطور کلی بخش Write یا همان نوشتن USB رایانه شما غیر فعال می شود ، بنابراین هر نوع فلش دیسکی را که به رایانه متصل کنید ، از دست ویروس ها جان سالم بدر خواهد برد.

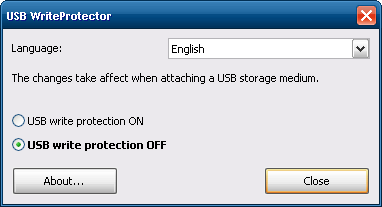

استفاده از این برنامه بسیار ساده است فقط لازم است که برنامه را اجرا کرده و Usb Write Protection On را فعال کنید . مسلماً برای غیر فعال کردن این برنامه باید Usb Write Protection Off را انتخاب کرد.

برای دانلود این برنامه که بسیار کم حجم نیز می باشد به بخش ادامه مطلب مراجعه کنید.

دانلود با حجم ۲۰۰ کیلوبایت

انتخاب یک ویروس کش خوب برای رایانه از جمله مسائل بسیار مهم و حیاتی می باشد، شاید برای شما خیلی سخت باشد که با توجه به تبلیغات وسیع برنامه ها انتخاب کنید چه آنتی ویروسی را بروی رایانه خود نصب بکنید، اما ما برای آسان کردن اینکار آخرین رتبه بندی آنتی ویروسی ها را به شما می دهیم شما دیگر می توانید خود انتخاب کنید که کدام آنتی ویروس را نصب نمایید. (دیدن رتبه بندی در قسمت ادامه مطلب)

اطلاعات برگرفته از سایت: wwwtoptenreviews.com

+ نوشته شده در پنجشنبه بیست و ششم دی 1387ساعت 0:8 توسط شهریاری |

آرشیو نظرات

تصمیم گرفتم که براتون رتبه بندی دیواره آتشین (Firewall) را برای مشاهده قرار بدهم، دیواره آتش از جمله مهمترین کارهایی که انجام می دهد جلوگیری از هک شدن یا نفوذ افراد به رایانه شما است ، دیدن این رتبه بندی در انتخاب یک فایروال خوب بسیار به شما کمک خواهد کرد. (دیدن رتبه بندی در بخش ادامه متن…)

برگرفته از سایت : www.toptenreviews.com

+ نوشته شده در پنجشنبه بیست و ششم دی 1387ساعت 0:7 توسط شهریاری |

آرشیو نظرات

در این بخش نسخه ی پی دی اف کتاب “راهنمای تصویری استفاده از گوگل برای هکرها” را در اختیار شما قرار می دهیم. این کتاب که به همت آقای محمد بشیری تهیه شده است، یک نسخه ی آموزشی بسیار زیبا و مناسب است که به صورت کاملا تصویری تهیه شده است. کتاب مزبور 9.29MB حجم دارد و علاقه مندان می توانند آن را از لینک انتهایی این پست، دانلود کنند.

فهرست کتاب مزبور به شرح زیر است:

فصل اول:

- شروع کار با گوگل

- تکنیک های پایه جستجو در گوگل

- جستجوی عبارت در گوگل

- جستجوی ترکیبی در گوگل

- عملگر AND یا +

- عملگر OR یا |

- عملگر پرانتز

- عملگر NOT یا -

فصل دوم:

- عملگرهای پیشرفته در گوگل

- جستجو در یک سایت خاص یا حوزه

- عملگر File Type

- عملگر Link

- عملگر Cache

- عملگر Intitle

- عملگر all intitle

- عملگر inurl

- عملگر intext

- عملگر allintext

- عملگر inanchor

- عملگرdaterange

- …

فصل سوم:

- کار با cache در گوگل

- استفاده از گوگل به عنوان سرور پروکسی

- لیست دایرکتوری ها directory list

- پیدا کردن لیست های دایرکتوری از طریق گوگل

- به دست آوردن لیست دایرکتوری های خاص

- پیدا کردن فایل های خاص

- تکنیک های پیمایش در لیست دایرکتوری ها

- و …

فصل چهارم:

- یافتن نام های کاربری یا usernames

- یافتن کلمات عبور یا passwords

- جستجو برای اطلاعات مالی و حسابداری

- جستجو برای اطلاعات حساس دیگر

- هک پایگاه داده ها از طریق گوگل

فصل پنجم:

- 9 نوع جستجوی امنیتی ساده

- …

فصل ششم:

- یافتن محل اکسپلویت ها

- یافتن محل سایت های دارای اکسپلویت های عمومی

- یافتن اکسپلویت ها از طریق کدهای رشته ای رایج

- یافتن محل آسیب پذیری روی اهداف

فصل هفتم:

- امکانات و سرویس های دیگر گوگل

- Alerts

- Local

- Answers local

- map

- blog search

- book search

- mobile search

- و …

این نسخه را می توانید از لینک زیر دانلود کنید:

راهنمای تصویری استفاده از گوگل برای هکرها - دانلود